lab1

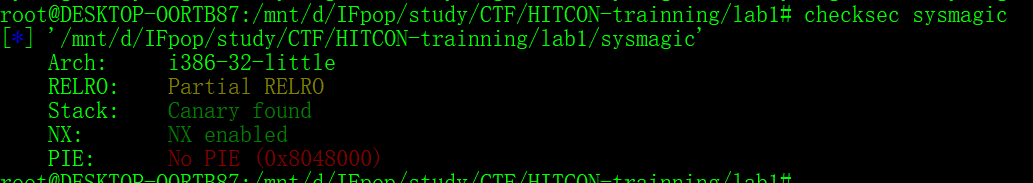

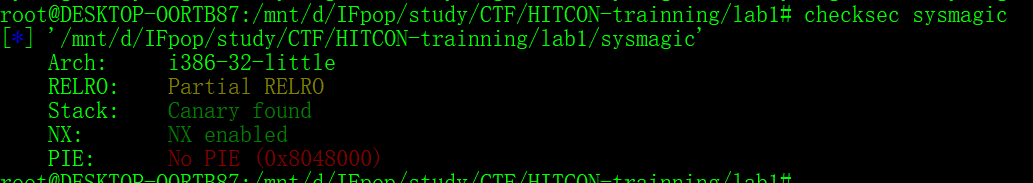

先看看保护机制

打开了部分可读,而就是可以进行溢出覆盖,打开了栈溢出保护,而且NX打开,不可执行,地址随机化没有打开

现在可以用ida打开看看文件,是32位的,所以就可以直接在ida.exe里面打开

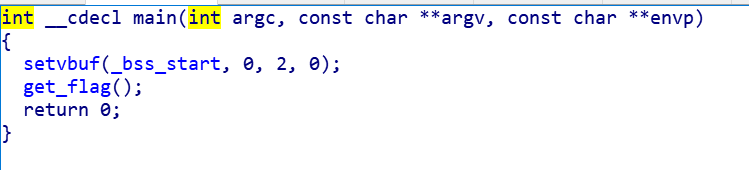

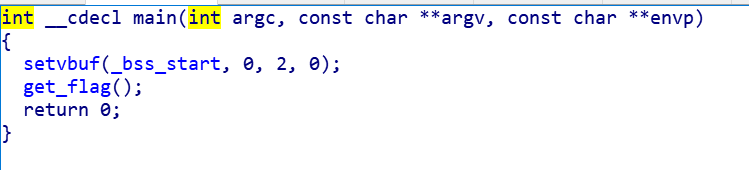

找到mian函数,反编译以下:

看到关键函数get_flag():

1 | v67 = __readgsdword(0x14u); |

根据这个可以直接进行逆向:

1 | #-*-encoding=utf-8-*- |

Stay Hungry, Stay Foolish

先看看保护机制

打开了部分可读,而就是可以进行溢出覆盖,打开了栈溢出保护,而且NX打开,不可执行,地址随机化没有打开

现在可以用ida打开看看文件,是32位的,所以就可以直接在ida.exe里面打开

找到mian函数,反编译以下:

看到关键函数get_flag():

1 | v67 = __readgsdword(0x14u); |

根据这个可以直接进行逆向:

1 | #-*-encoding=utf-8-*- |